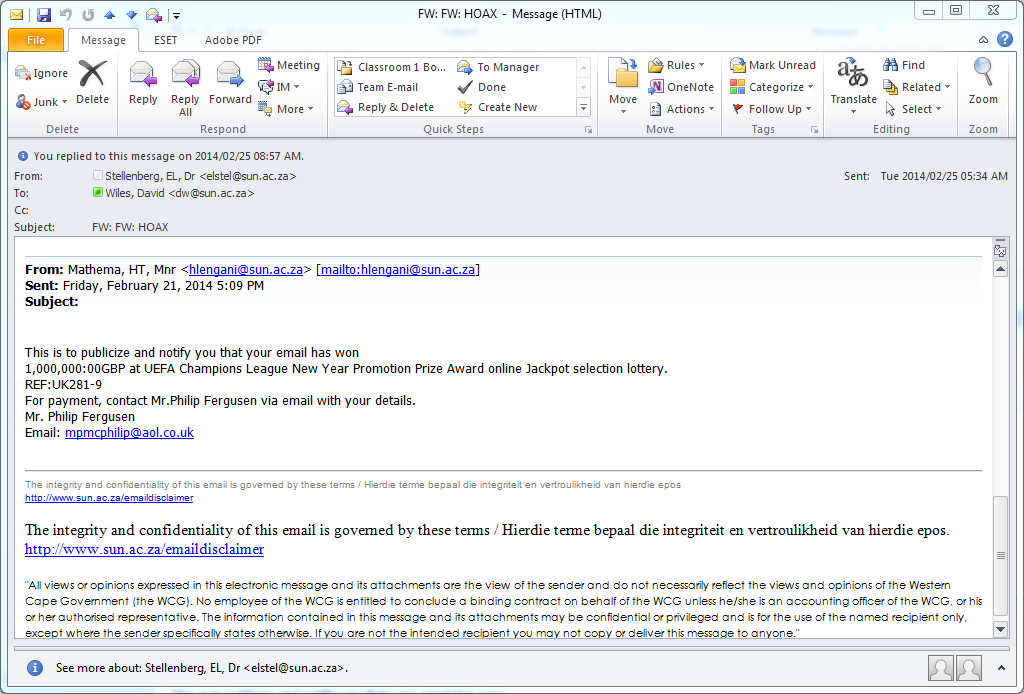

Onder is `n voorbeeld van `n nuwe strikroofpoging wat skynbaar uitgestuur is deur `n geldige Universiteit e-posadres. Ongelukkig is die e-pos boodskap ook gestuur na ander instellings se adresse en die universiteit word verkeerdelik gekritiseer omdat dit “toegelaat” is.

Onthou: Die enigste doel van hierdie lokvalle is om slagoffers so ver te kry om hul persoonlike inligting weer te gee en sodoende toegang en beheer oor wagwoorde, bankrekeninginligting en ander details te kry.

Informasietegnologie ondersoek reeds dié spesifieke insident, maar hou die volgende in gedagte:

1. Dikwels sal `n outomatiese program gebruik word om `n onegte adres te genereer om die regte versender van die e-pos weg te steek. Die adres word gewoonlik onttrek vanuit `n databasis van “gesteelde adresse.”

2. Die universiteits e-posrekeninghouer is waarskynlik self die slagoffer van strikroof en het hul details aan kuberkriminele verskaf – wat om die beurt gelei het daartoe dat hulle adres of rekenaar ge”kaap” is deur die krininele.

3. In sommige gevalle word `n e-posadres eienaar in diens geneem deur kuberkriminele om hierdie e-posse uit te stuur met die belofte dat hulle geld sal verdien vir hul dienste. (Earn $10 000 per month and work from home). In hierdie geval is dit natuurlik onwaarskynlik, maar dit bly steeds `n groot risiko om te reageer op sulke aanbiedinge.

Op die skermskoot onder, let op die weggeetekens:

… Daar is geen “subject line”

… Dit wil voorkom of dit van `n universiteitswerknemer gestuur is, maar die “reply to” adres is `n ander adres.

… Jy word belowe dat jy `n groot hoeveelheid geld gewen het. Natuurlik is dit `n groot trekpleister van die meeste mense!

[ARTIKEL DEUR DAVID WILES]

Net so onweerstaanbaar soos heuning vir `n beer is, so moeilik is dit vir `n kuberkraker om `n maklik toeganklike rekenaar of stelsel te weerstaan.

Net so onweerstaanbaar soos heuning vir `n beer is, so moeilik is dit vir `n kuberkraker om `n maklik toeganklike rekenaar of stelsel te weerstaan.  Gedink jy is die enigste een met`n behoefte het om gewig te verloor na gisteraand se McDonalds happy meal? Jou rekenaar voel dieselfde – om ander redes.

Gedink jy is die enigste een met`n behoefte het om gewig te verloor na gisteraand se McDonalds happy meal? Jou rekenaar voel dieselfde – om ander redes.